-

디지털포렌식 2급 실기 시나리오 관련 문제 (2024 모의 문제 풀이 - 5번 문제) [FTK Imager]포렌식 통합/디지털 포렌식 전문가 2급 2024. 11. 10. 00:10

5번 문제

더보기

사실 그렇게 어려운 문제는 아니다.

도구를 사용한다면...Autopsy의 기능에서는 쉽게 찾아준다.

하지만 레지스트리의 어떠한 값을 통해서 정보를 제공하는지를 알아야 공부하는 의미가 있겠지?

https://wintersnowaaa.tistory.com/39

Find the USB

이전 문제도 그냥 포스팅 다 해야겠다.음 금방했다. 대충 30분정도 걸렸네이미 아는 내용들이고, 동아리 후배 애들 멘토링할 때 하도많이 다뤘던 것들이라서 빠르게 끝냈다.자 이번 문제에 대한

wintersnowaaa.tistory.com

얼마전에 분명히 해당 레지스트리를 본 것 같았는데

드림핵 디포 강좌에서 있었구나...이번 문제도 이전 문제와 같게 HKLM의 SYSTEM에 존재했다.

HKLM이니까 Windows\System32\config 에 존재하는 SYSTEM을 뽑아내면 된다.

풀었던 문제에서 해당 정보를 얻을 수 있는 레지스트리 경로명을 찾았다.

HKLM\SYSTEM\CurrentControlSet\Enum\USB 에 존재한다고한다.

Vendor ID 제조업체 식별 값

Product ID 제품 식별 값이 총 3쌍이 있다.연결한 장치가 3개로 보인다.

사실 이것만으로는 어느 USB가 문제에서 제공된 USB 이미지 파일에 해당하는지를 모른다.

그러므로 USB 이미지에서 VID와 PID를 찾아내야할듯하다.

근데...PID, VID, 시리얼 넘버, GUID 등 일치하는게 안보인다....

일단 정답은

Autopsy의 USB Device Attached 카테고리에서 찾아준 저 USB 정보이다.

무지하게 고민한 끝에.....찾았따.

일단 개요도를 먼저 그려보면

이 둘이 같은 USB를 대상으로 한다는 연결고리 증거가 없었다. 한참을 고민하다가

와..... 규빈 멘토님이 추천해준 윈도우 포렌식 실전 책에서 배운 내용을 생각해보니까 답을 찾아냈다.

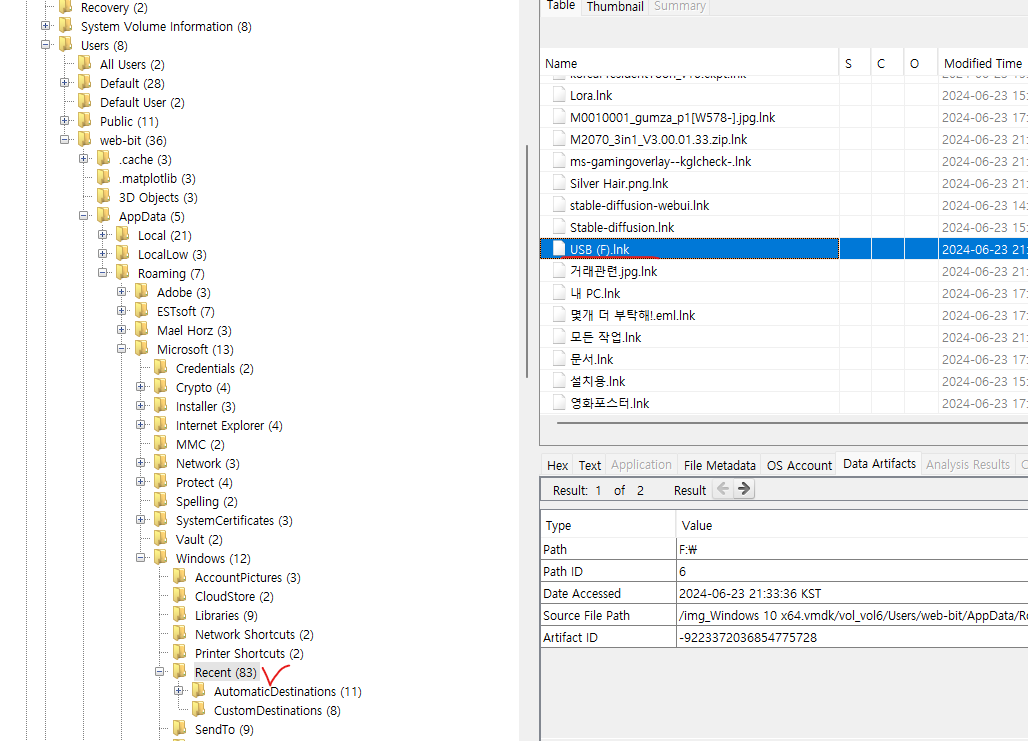

Users\web-bit\AppData\Roaming\Microsoft\Windows\Recent 안에는 최근 사용한 파일들에 대한 Link 파일들이 존재한다.

여기를 들여다보면

USB 에 대한 링크 파일이 존재한다. 이 파일을 Link Parser로 열어주면

USB_Image.aff 가 갖고 있던 Volume Serial Number 50709A72가 있다.

그러므로 USB_Image.aff 는 F 드라이브로 연결되었다는 것을 알 수 있다.여기까지의 내용을 구상도로 다시 정리해보면

이렇게이다. 여기서

Disk&Ven__USB&Prod__SanDisk_3.2Gen1&Rev_1.00#01010636ebc1f45454b6f164e49485f622e742e779d56ecbf80c86c9df0f896#{53f56307-b6bf-11d0-94f2-00a0c91efb8b}

값과 F 드라이브의 연결점만 찾아주면되는데https://wintersnowaaa.tistory.com/35

윈도우 포렌식 실전 (2) - 사용자 환경 분석 (디스크와 파티션)

0. 들어가기 앞서더보기일단 먼저 알아둬야할건 윈도우 운영체제 (Windows 10 기준) 설치시에 파티션이 3개가 필요하다. 2개의 예약 파티션과 1개의 사용자 파티션이다.실제로 어제 가은씨와 서율

wintersnowaaa.tistory.com

1번이다.

여기서 바로 답이 나온다.

아까보면 Windows\System32\config\SYSTEM 에서

HKLM\SYSTEM\MountedDevices 를 보면,

F 드라이브에 관한 정보가 있다.

보통 저 값들은 4바이트, 8바이트 순으로 의미있는 값들이 존재한다.

첫번째 4바이트 값은 디스크 시그니처 값이고, 두번째 8바이트는 파일시스템의 오프셋이 들어간다.

근데 저 값들은 뭔지 모르겠다...

쨋든 뒤의 값들을 확인해보면 그런 정보 대신 USB의 제조업체, 제품명과 같은 정보들이 있다.

F 드라이브라는 정보로

가상머신쪽에서는 레지스트리를 통해서

USB쪽에서는 lnk 파일을 통해서서로 같은 USB 임을 입증했다.

5번 문제 - 가. 해당 USB의 벤더사, 제품명, 시리얼 넘버는 무엇인가?

더보기어찌되었든 이제부터는 완전 쉬워진다.

아까 Rega에서 저장 장치 카테고리에서 나온 값들을 참조해서 적어내면 된다.

가. 해당 USB의 벤더사, 제품명, 시리얼 넘버는 무엇인가?

: SanDisk / 3.2Gen1 / 01010636ebc1f45454b6f164e49485f622e742e779d56ecbf80c86c9df0f8965번 문제 - 나. 어떤 것을 통해 USB 가 해당 운영체제에 연결되었는지 증명할 수 있는지 작성하시오.

더보기앞에 설명한 그대로를 설명하면 되긴한데

비트낭님께서 적으신 답은 Users\web-bit\AppData\Roaming\Microsoft\Windows\Recent 에 있는 USB (F).lnk 이였지만,

이 개요도를 통해서 제대로 연관성을 만들고, 확정 지을 수 있으므로,

가상머신의 HKLM\SYSTEM\MountedDevices 의 F 드라이브 키 값 또한 포함되어야한다.

(물론 비트낭님께서 Rega를 통해서 알 수 있다고 적어놓으신거보면, Rega 장치 관리쪽 카테고리에서 연관지을 수 있는 값이 있을 수도 있긴한데..... 내가 눈 씻고 봐도 솔직히 없다..)

그러므로 정답은

나. 어떤 것을 통해 USB 가 해당 운영체제에 연결되었는지 증명할 수 있는지 작성하시오.

: USB (F).lnk [Serial Number] , HKLM\SYSTEM\MountedDevice 의 F 드라이브 키 값5번 문제 - 다. 최초 연결시간과, 마지막 연결시간을 확인하여라

더보기요건 도무지 감이 안잡혀서 풀이를 봣는데...

진짜 공부하면 공부할 수록 레지스트리는 방대하다..;

일단 설명하자면,

HKLM\SYSTEM\ControlSet001\Enum 하위에 USB, USBPRINT, USBSTOR 이 3개는 연결된 USB 들에 관한 정보들이 적혀있다.

이전에 공부했던 내용이 있었는데,https://wintersnowaaa.tistory.com/39

Find the USB

이전 문제도 그냥 포스팅 다 해야겠다.음 금방했다. 대충 30분정도 걸렸네이미 아는 내용들이고, 동아리 후배 애들 멘토링할 때 하도많이 다뤘던 것들이라서 빠르게 끝냈다.자 이번 문제에 대한

wintersnowaaa.tistory.com

내가 여기서 USB 부분에서 Vendor ID 와 Product ID 를 찾아낼 수 있다고 했었다.

물론 아래의 USBPRINT, USBSTOR 에서도 다른 흔적을 찾아낼 수 있을 것이다.다만 이번엔 문제 푸는데에 필요한 정보만 찾아서 쓰겠다.

주목해서 봐야할 레지스트리 값들은 {83da6326-97a6-4088-9453-a1923f573b29} 의 속성 키 값들이다.

0x0003

0x000A

0x0064

0x0065

0x0066

이 있는데, 이 중에서0x0064 는 장치가 처음 설치된 날짜

0x0065 는 장치가 마지막으로 시스템에 연결된 날짜

0x0066 은 장치가 마지막으로 시스템에서 제거된 날짜

0x0067 은 장치가 마지막으로 시스템에서 제거된 시간 (요건 문제에 없네)이렇게 나뉜다.

{83da6326-97a6-4088-9453-a1923f573b29} 이 값은 그냥 외워야한다...

그 외에도 제품명, Container ID 값등과 연결되는 8-4-4-4-12 형태의 GUID 값이 있지만 그건 나중에HKLM\SYSTEM\ControlSet001\Enum\USBSTOR 관련 아티팩트가 아마...

http://www.forensic-artifact.com/windows-forensics/usb

디지털 포렌식 아티팩트 & 증거 분석 기법 공유 | 인섹시큐리티

Text View를 통해서 Setupapi.dev.log 파일을 보면 볼륨명, 시리얼넘버, 볼륨 GUID, Product ID, 최초연결 시간, 부팅 이후 최초 연결 시간, 마지막 연결 시간, 마지막 연결 해제 시간, 저장매체를 사용한 사용

www.forensic-artifact.com

이 글을 나중에 읽어봐야한다.

레지스트리는 공부해도 너무나도 많은듯하다....

어쨋든 이 값들을 모두 확인해보면,

0x0064 의 키 값 = 65 F6 30 80 69 C6 DA 01

0x0065 의 키 값 = 65 F6 30 80 69 C5 DA 01

0x0066 의 키 값 = 65 F6 30 80 69 C5 DA 01엥? 다 같다. 그 말은 즉슨 최초로 연결한 이후로 한번도 연결하지 않았다는 뜻이다.

일단 Dcode로 디코딩해서 값을 확인해보자.

2024-06-23 21:33:07 이다. 2차 검증을 위해서 하나 더 정보를 사용해보자.

아까 위에 있는 내용에 있는건데,

Windows\INF\Setupapi.dev.log 파일에 볼륨명, 시리얼넘버, GUID, PID, VID, 최초연결시간, 마지막연결시간, 저장매체를 사용한 User 등이 전부 담겨있다고한다.

이건 뭐.. 원피스 수준이구만;

포렌식 D 로저가 모든걸 놓고간 수준이다;;;

export 하고 확인해보자.

가장 먼저 생각나는 키워드는 SanDisk여서 저렇게 검색했다.

아래 내용들은 USBSTOR 에 기반한 GUID 값으로 값들이 나열되어있다.

이것저것 다 둘러보니여기서 찾을 수 있는건 그나마 처음 연결 시각이였다.

그래서 좀 더 이상 없나했는데, 비트낭님의 풀이를 또 보니 검증할 수 있는 흔적이 더 있다.

이건 솔직히 못 외운다.

윈도우 이벤트 로그가 얼마나 많은데 시험장에서 이걸 기억해내서 쓰냐....

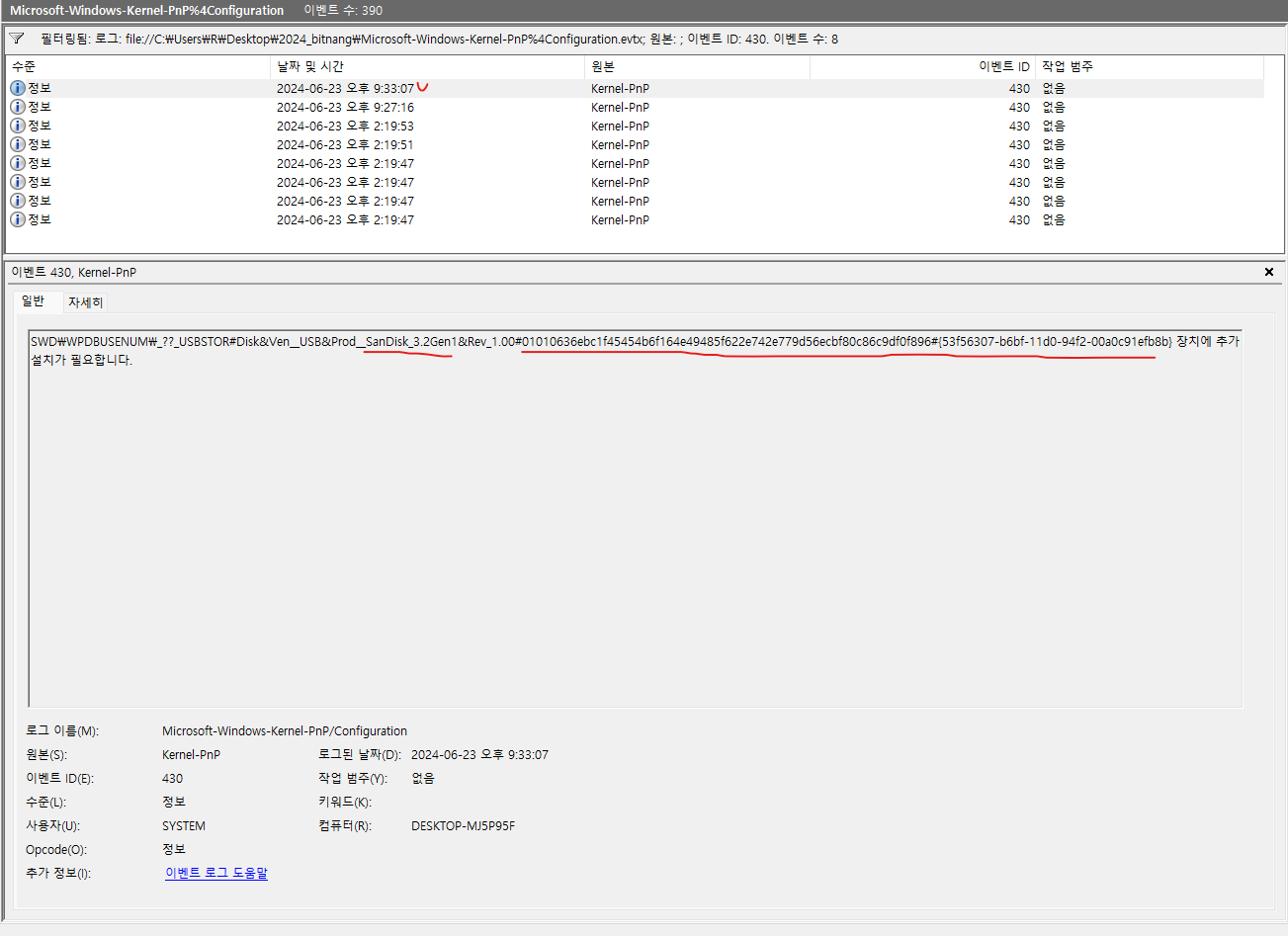

이번에 봤으니까 그나마 기억을 더듬어서 찾을만하려나...Microsoft-Windows-Kernel-Pnp%4Configuration.evtx 에서 430 이벤트 ID 가 장치제거 이벤트 로그이다.

400은 장치구성 시작

410은 장치구성 성공

430은 장치제거를 뜻한다고한다.

솔직히 이정도는 외울만하긴하네그리고 이벤트 로그를 한 번 자세히 들여다보다가 PnP라는 문자열을 보고 이게 뭐길래 로그 이름으로 들어가있지? 싶었는데 Plug and Play였다니

PaP도 아니고 PnP 이렇게 지었다니 무릎탁친다;

아래의 다른 이벤트 로그들도 확인해보았지만 SanDisk, 3.2Gen1 제품이 연결해제된 기록은 저거 하나뿐이다

시간대는 2024-06-23 21:33:07 (UTC +09:00) 이다.

다. 최초 연결시간과, 마지막 연결시간을 확인하여라

: 최초 연결시간 = setupapi.dev.log 와 {83da6326-97a6-4088-9453-a1923f573b29} 의 0x0064 에 의해

2024-06-23 21:33:07 (UTC +09:00)

: 마지막 연결시간 = Microsoft-Windows-Kernel-Pnp%4Configuration.evtx 의 Event ID 430 와 {83da6326-97a6-4088-9453-a1923f573b29} 의 0x0065 에 의해

2024-06-23 21:33:07 (UTC +09:00)근데 마지막 연결시간이 문제에서 구하라는 내용인데

비트낭님께서 풀이로 제시한 아티팩트는 마지막 연결시간이 아닌 마지막 제거시간인데?

근데 이상하게도 마지막 연결시간과 마지막 제거시간이 초단위로도 일치한다.이상하다.? 어떻게 1초 이내로 모든 행위를 이루고 제거한거지?

0x65랑 0x66이 같으면 안되는거 아닌가?'포렌식 통합 > 디지털 포렌식 전문가 2급' 카테고리의 다른 글

디지털포렌식 2급 실기 시나리오 관련 문제 (2024 모의 문제 풀이 - 7번 문제) [FTK Imager] (4) 2024.11.16 디지털포렌식 2급 실기 시나리오 관련 문제 (2024 모의 문제 풀이 - 6번 문제) [FTK Imager] (3) 2024.11.14 디지털포렌식 2급 실기 시나리오 관련 문제 (2024 모의 문제 풀이 - 4번 문제) [FTK Imager] (3) 2024.11.08 디지털포렌식 2급 실기 시나리오 관련 문제 (2024 모의 문제 풀이 - 3번 문제) [FTK Imager] (3) 2024.11.06 디지털포렌식 2급 실기 시나리오 관련 문제 (2024 모의 문제 풀이 - 1,2번 문제) [FTK Imager] (3) 2024.11.06