wintersnowaAa

디지털포렌식 2급 실기 시나리오 관련 문제 (2024 모의 문제 풀이 - 7번 문제) [FTK Imager] 본문

디지털포렌식 2급 실기 시나리오 관련 문제 (2024 모의 문제 풀이 - 7번 문제) [FTK Imager]

wintersnowaAa 2024. 11. 16. 15:107번 문제

7번 문제

공모한 사람의 의뢰를 받고 특정 파일을 외부로 유출하였다고 한다. 외부로 유출한 파일은 무엇으로 의심되며, 어디로 유출하였는가?

이전에 배웠던 유출 관련 시나리오를 떠올리면 풀어보려고 한다.

일단 가정을 어느정도 세워보자면, 비트락커로 걸려있던 파티션은 이미지 생성 ai를 사용하기 위해서이고, 만들어낸 이미지 유출은 기존 가상머신에서 흔적을 찾을 수 있을 것 같다.

일단 앞선 내용에서 누군가와 공모했던 메일을 다시 확인해보면,

LouisDin@proton.me 라는 사람에게 메일이 왔다.

그러면 일단 LouisDin@proton.me 이라는 메일에 대한 키워드 검색을 해볼 필요가 있을듯하다.

지금 Autopsy 모듈을 돌려놓고 다른 흔적을 찾아놓기 위해서

사용자\AppData\Roaming\Microsoft\Windows\Recent 내부의 링크파일들을 둘러봐야겠다.

폴더 전체를 Export 해줘서 LinkParser로 확인해보자.

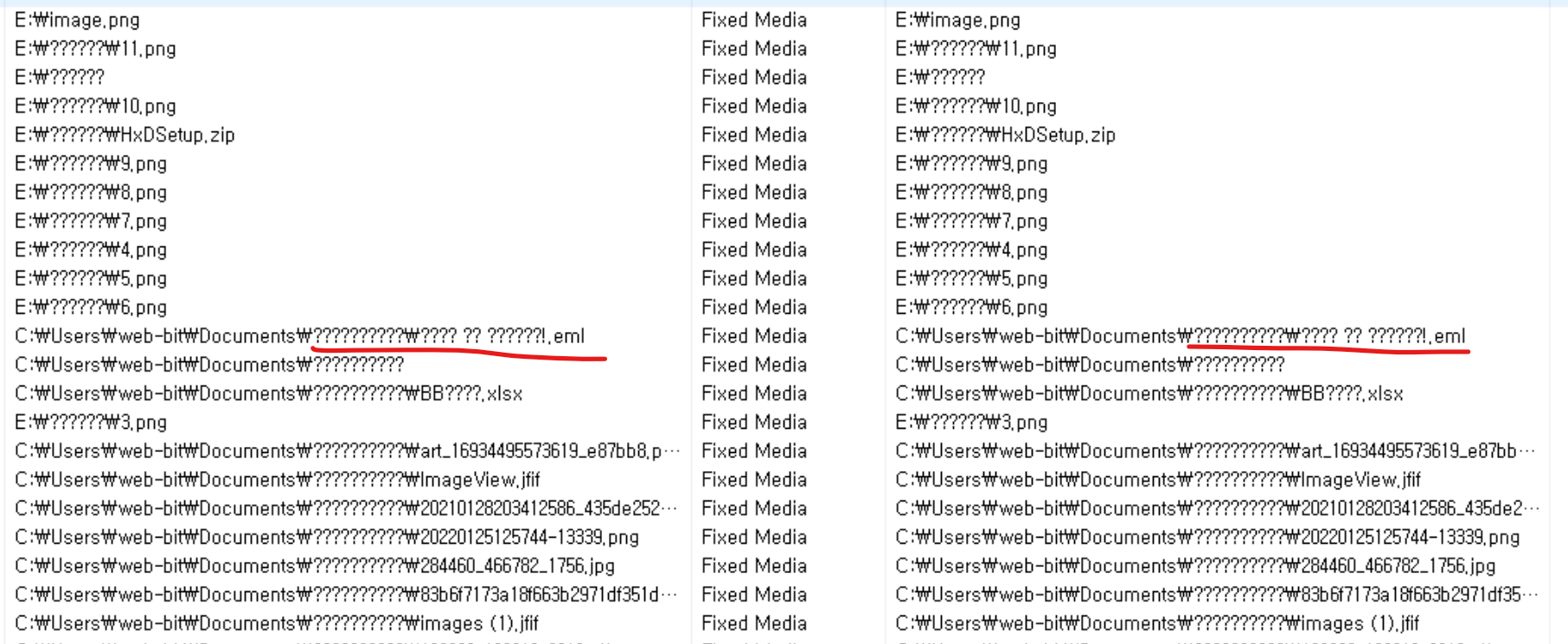

제목이 의심이 가는 eml 파일에 관한 링크 파일이 있다.

파일의 폴더가 바뀐건가? 알 수 없게 나와있다.

이러면 NTFS Log Tracker 로 추적해봐야겠지?

그냥 위에 있는 Download 에서 Chrome Manual 파일이 원래 Document 에 있던 몇개 더 부탁해! 라는 파일이였던듯하다. 이러면 제자리이다. 음... 이제 기대할 수 있는건 Autopsy의 키워드 검색 뿐인가?

일단 2024년 6월 23일 오후 4시 53분에 온 메일에서 30분 뒤에 입금이 이뤄지고 입금을 확인하고나서 새로 보낸다고 했다.

이전의 시간대에도 파일을 보냈을 수도 있고, 이후의 시간대에도 파일을 보냈을 수 있다...

특정이 불가하다... 처음부터 생각해보자.

다 둘러보는거다 꼼꼼하게

중요하게 봐야할 점은 "사용자의 흔적이 남는 폴더를 찾아야한다는 것" 이다.

왜냐하면 Program Files 쪽이랑 <사용자 이름>\AppData 쪽에 같은 응용프로그램의 이름이 적힌 폴더가 있다고 하더라도, 한쪽은 응용프로그램의 실행파일이 있는 폴더고, 한쪽은 사용자의 기록이 남아있는 폴더인 경우가 있기 때문이다.

하지만 제작자가 어떻게 만들었느냐에 따라서 무조건은 아니라서 Program Files 와 <사용자 이름>\AppData 둘 다 확인해주는 것이좋다.

저 경로들 안에 파일을 외부로 유출할만한 프로그램을 찾아서 흔적을 캐내면 된다.

Autopsy 기능에 있는 설치된 응용프로그램들 목록을 확인해보면,

2개정도 유출할 수 있는 프로그램이 있다.

Git이랑 알드라이브이다.

일단 Git 의 경로에 가보았는데, Program Files 밖에 Git 관련 경로가 없었으며,

Git의 하위 폴더들을 확인해보면 리눅스와 매우 유사한 구조를 띄고 있다.

이걸 보아하니 .bash_history 가 안에 존재할듯하지만 실제로 확인해보면 이렇다할 증거는 없었다.

알드라이브는 3개의 경로에 흔적이 존재했다.

Program Files (x86)\ESTsoft\ALDrive (버전 패치노트)

Users\web-bit\AppData\Local\ESTsoft\ALAd2 (영문 모를 파일 1개)

Users\web-bit\AppData\Roaming\ESTsoft\ALDrive (접속 ip 기록과 알드라이브 log 파일)

이렇게 있었다. 이 중에 마지막 Users\web-bit\AppData\Roaming\ESTsoft\ALDrive 의 내용을 확인해보면,

172.30.1.43 으로 작업용.vol1.egg 외에 4개의 파일, 총 5개의 파일을 전송한 기록이 있는 것을 알 수 있다.

그러면 '작업용.vol1.egg' 파일이 어디있는지 확인해보자.

작업용.vol1.egg

작업용.vol2.egg

작업용.vol3.egg

작업용.vol4.egg

작업용.vol5.egg

중에 작업용.vol3.egg가 안보이고, 작업용.vol4.egg는 덮어씌워진 데이터이다.

그럼 찾아야할건 3,4 이다.

여기서 egg 파일의 크기가 1024 임을 유의하며 이미지 내부를 탐색해보면,

설치용 폴더쪽에 vcredist_x86.exe 파일의 크기가 2048이며, 파일의 앞부분이 EGGA로 egg 파일의 시그니처를 갖고 있다.

흐름상 이건, 3,4 파일을 붙여놓은 것이다.

vcredist_x86.exe 의 마지막 오프셋이 1fffdf 이므로 중간지점인 fffef 부분쯤에 EGGA 시그니처가 또 있을 것이다.

이제 확인했으니 이 파일을 export 추출해서 반으로 나누고 다른 egg 파일들과 함께 압축해제해보자.

쪼개주면

요렇게 나온다.

압축해제가 안된다. 이유는 작업용.vol1.egg가 압축파일이 아니라는 것인데,

시그니처 부분이 훼손되어있다. 다른 vol.egg 파일을 참고해 복구해주고 열어보자.

그럼에도 불구하고 압축 해제하는 과정에 오류가 나온다.

아마 파일명이 달라서 그런듯하다.

앞부분.egg -> 작업용.vol3.egg

뒷부분.egg -> 작업용.vol4.egg 로 바꾸고 압축해제를 했지만, 오류가 줄어들었을뿐 전체 복구가 되질 않았다.

이번엔 그럼 반대로

앞부분.egg -> 작업용.vol4.egg

뒷부분.egg -> 작업용.vol3.egg 로 바꿔줘보자.

아주 잘된다.

파일들을 확인해보면,

비트락커로 걸려있는 파티션에서 AI 이미지 생성 모델에 output 쪽에 있던 사진들이 있다.

정황상 이 파일들이 유출된 파일들이다.

7번 문제

공모한 사람의 의뢰를 받고 특정 파일을 외부로 유출하였다고 한다. 외부로 유출한 파일은 무엇으로 의심되며, 어디로 유출하였는가?

: 작업용.vol1.egg ~ 작업용.vol5.egg / 172.30.1.43

'포렌식 통합 > 디지털 포렌식 전문가 2급' 카테고리의 다른 글

| 디지털포렌식 2급 실기 (2024-2 모의 문제 분석 보고서) (1) | 2024.11.21 |

|---|---|

| 디지털포렌식 2급 실기 시나리오 관련 문제 (2024 모의 문제 풀이 - 8번 문제) [FTK Imager] (1) | 2024.11.16 |

| 디지털포렌식 2급 실기 시나리오 관련 문제 (2024 모의 문제 풀이 - 6번 문제) [FTK Imager] (3) | 2024.11.14 |

| 디지털포렌식 2급 실기 시나리오 관련 문제 (2024 모의 문제 풀이 - 5번 문제) [FTK Imager] (2) | 2024.11.10 |

| 디지털포렌식 2급 실기 시나리오 관련 문제 (2024 모의 문제 풀이 - 4번 문제) [FTK Imager] (3) | 2024.11.08 |