-

디지털포렌식 2급 실기 기본 분석 문제 (2024 모의 문제 풀이 - 1,2번 문제) [FTK Imager]포렌식 통합/디지털 포렌식 전문가 2급 2024. 11. 5. 13:21

시작하기 전에 앞서 이번 문제는 정말 어렵다...

문제가 꽤 많아서 제 블로그만 보고 공부를 하시는 분들은 다른 분들의 문제 풀이도 보시고

비트낭(bitnang)님의 이전 문제들을 먼저 풀어보신 후 최대한 익히시고 이번 문제에 임하시는걸 추천합니다

https://bitnang.notion.site/2024-0f0bae5498cb42c7a25134ad8803cc17[무료도구]2024 상반기 연습문제 | Notion

들어가기 전에..

bitnang.notion.site

모든 문제는 비트낭님께서 만드셨습니다.

(여담으로 이번 문제는 현우랑 만기 형한테 도움을 좀 받았다... 역시 문제를 많이 풀어본 사람들은 다르다는 생각이 들었다. 그리고 여러번 물어봐도 친절하게 답해줘서 항상 고맙수)

풀기 전에더보기문제가 많으므로 파일로 올려놓겠습니다

2024 상반기 연습문제_2.pdf0.10MB일단 문제 파일에 대해서 파악하겠습니다.

이번 문제는 iso 파일이다.

요걸 반디집 같은 응용프로그램으로 압축 해제를 하면된다. (Windows 파일 탐색기에서 제공하는 압축 해제 기능으로는 문제를 해결이 안된다.)

시험장에서 본다는 전제하에는 iso 파일을 우클릭-탑재하여서 내용을 인식 시켜서 안의 데이터를 쓰면 된다.

하지만 원본 USB는 보통 32GB를 주고 iso 파일 또한 32GB 라면, 시험장에 있는 노트북의 디스크 용량이 크지 않다는 것과 사양이 높지 않은 것을 감안하면 iso 파일로 웬만해서는 주지 않을 것이므로 걱정하지 않아도 된다.

요런식으로 내부 데이터들을 사용할 수 있다.

여기서 aff 파일이 있다. 요건 단순하게 Encase의 E01 파일 확장자처럼 새로운 파일 포맷에 사용되는 확장자이다.

그러므로 이 파일은 FTK Imager에서 열린다. (정확하게는 FTK Imager에서 해당 파일 포맷을 지원한다는 뜻이다.)

요런식으로 파티션에 있는 파일시스템이 Unrecognized file system 으로 뜨지만 이는 평상시에 항상 나오면 vbr 복구 문제이기 때문에 추후에 풀이에 나올 것이다.

아 오늘 공부하다가 만기 형한테 들은건데, Windows 11 애서 FTK Imager를 사용하고 분석하는 이미지 파일의 경로명에 한글이 있는 경우 오류가 난다. 이를 주의해서 이미지 파일을 담는 폴더는 영어로 만들어주자.

그리고 2024-1 VMware_Win은 문제지에서 언급한 압수한 가상머신이다.

자, 여기까지 문제에 대한 파악을 했고, 이제 문제를 풀어보자.

1번 문제

더보기

파일시스템이 훼손된 USB를 복구하라고 한다.

뭐...이전까지의 문제를 풀어왔으니까 이제는 척하면 척이다.

USB 이미지 파일의 첫 부분인 VBR이 0으로 채워져있다.

그러면 6번째와 마지막 끝부분 섹터로 가서 어떠한 파일 시스템이고, VBR의 복사본이 그에 대응하게 존재하는지를 알아야한다.근데 6번째와 마지막 섹터에는 VBR이 존재하지 않는다.

그러나 6번째에서 조금만 더 내려보면

12번째 섹터에서 ex EXFAT라는 시그니처가 있는 VBR이 나오며,

이는 이전까지 나왔던 FAT32이거나 NTFS가 아닌 exFAT라는 것을 알 수 있다여기서 한가지 중요하게 방심하지 않고 짚어야한다.

사실 지난번 문제에서도 나온 것이긴한데

e01이나 aff와 같이 압축이나, 파일 포맷의 변경이 이루어진 이미지 파일은 FTK Imager에서 열게되면 원본의 형태로 복원되어서 열린다.

이 원본의 오프셋을 이용하여 vbr을 복구하려하면 실제로 FTK에 넣은 e01이나 aff 파일이랑은 전혀 다른 구조를 가지므로 복구를 할 수 없다.

이젠 익숙하겠지만 단편화는 0으로 알아서 잘할거라 믿습니다. 그러므로 반드시 FTK Imager에 올려서 나온 원본 이미지 파일을 export 하되 dd(디스크 덤프)로 추출하여서 원본으로 추출한 파일을 복구해서 사용해야한다.

USB_Image_Original 로 이름 지었다.

이제 이걸 HxD로 열어준다.

요 0번째 섹터 부분을 vbr 복사본으로 복구 해줘야한다.

12번째 섹터로 이동하여 복구해주자.

그리고 FTK Imager로 열어주면

파일 시스템을 아주 잘 인식해준다.

Properties의 정보들을 이용해서 답을 쓰면된다.

위의 사진과 이 사진을 종합하여 답을 써보면,

가. 파일시스템의 종류 : exFAT

나. 클러스터 크기 / 클러스터당 섹터 수 : 32,768 / 64

다. 전체 섹터 수 : 8,388,608

라. 파일시스템의 총 용량 / 가용 용량 : 4,292,870,144 / 4,294,967,2962번 문제

더보기

용의자의 PC에 가상머신을 압수한 것이다.

이는 아까 위에서 확인했던 2024-1 VMware_Win 파일의 내용이다.

일단 압축 파일이 있으니까 압축 해제하여 복사된 파일을 마구 사용할 수 있으니까 VMware로 열어보자.

VMware로 열어주자.

비밀번호가 걸려있어서 열 수가 없다.

FTK Imager로도 열 수 없다.

남은건 앞에서 복구한 USB 파일이다. 한 번 확인해보자.

ms office 파일들은 PK 형식으로 바뀐지 오래이다.

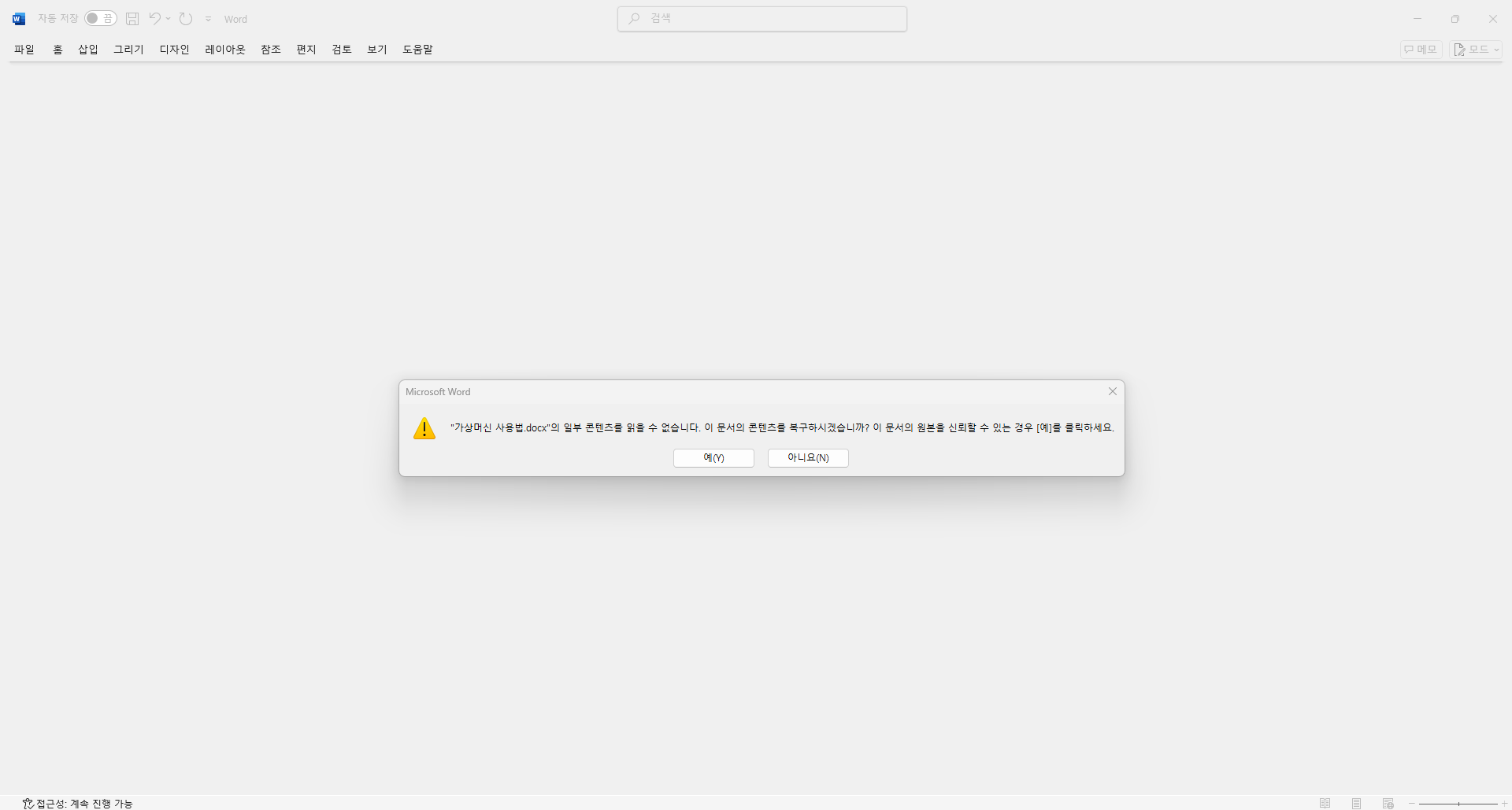

하지만 이 '가상머신 사용법' 을 export 해서 열어보면

열리지않는다.

이전에 포스팅한 것 중에서 내가 규빈님께 질문했던 것이 생각난다.

바로 ms office 파일은 PK 형식으로 바뀌었지만, 실제로 zip과 같은 파일 압축과 구분하는 방법은

ms office 파일의 내부 구조에 나타내는 폴더가 함께 있다

그 폴더의 이름은 'rels' 인데, 이게 주로 ms office 파일의 시작부분에서 근처에 문자열이 존재해야한다.

하지만 '가상머신 사용법.docx' 파일은 그게 없으므로 이건 확장자를 zip에서 docx로 바꿨다고 의심할 수 있다.

zip으로 바꾼 후 내용을 확인할 수 있고,

이름만 같은 다른 파일의 '가상머신 사용법.doxc' 파일이 존재한다.

이를 열어보면

뭐가 없다.

하지만 이 또한 이전에 풀었던 문제를 떠올리면 된다.

흰색 이미지로 가려놨고, 이를 치워서 배경을 까맣게 해주면 글씨가 보인다.

자, 이제 2024-1 VMware_Win의 비밀번호를 알아냈다. 이걸 입력하면 문제를 풀 수 있다.

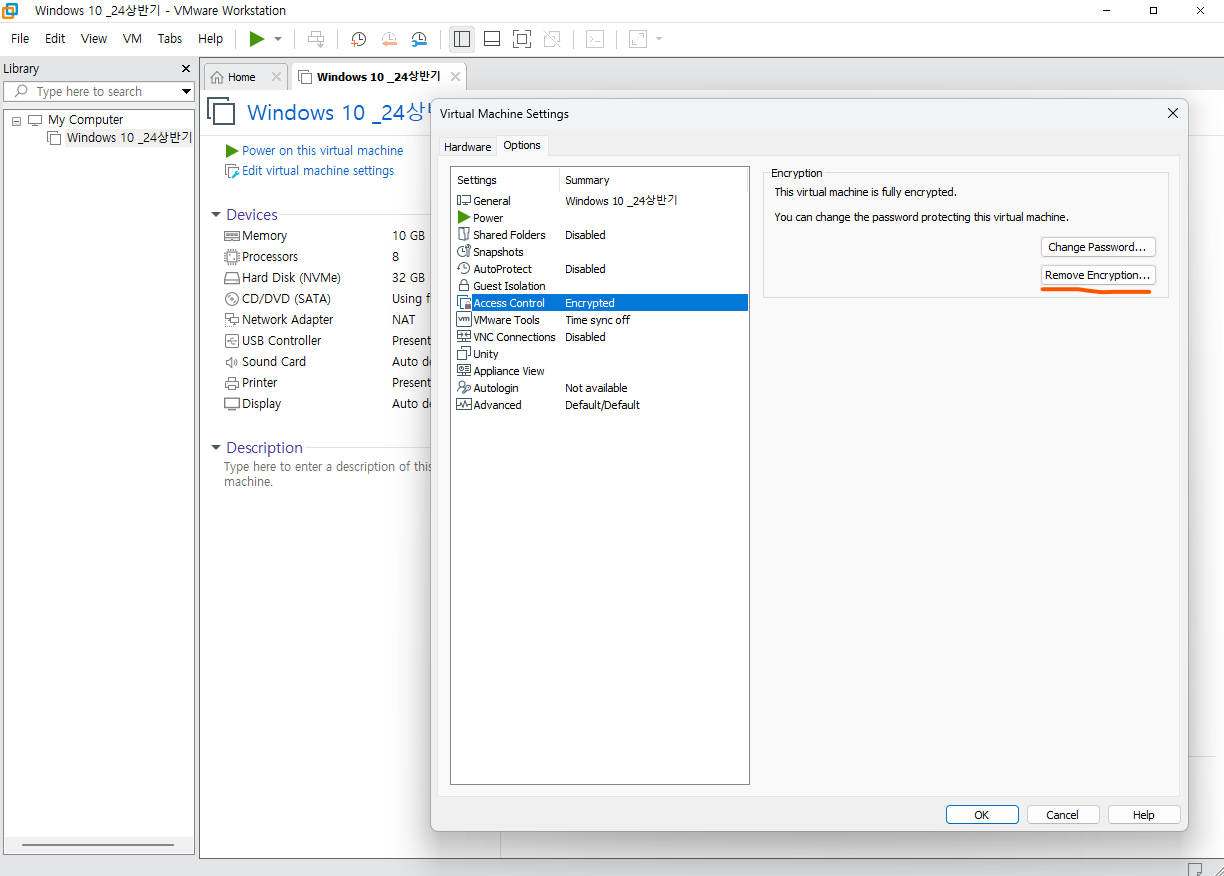

하지만 여기서 한가지 중요하게 짚고 넘어가야할 것이 있다.

2024-1 VMware_Win의 운영체제의 최종 종료시간을 적어야하는데,

비밀번호를 섣불리 입력해서 운영체제 부팅을 시작해버리면 최종 종료시간이 갱신되어 답을 못 적게 될 수도 있다.

(물론 압축파일이 있으니까 다시 풀어서 해도 좋지만, 굳이 그러지 않는 방법이 있다.)

해당 가상머신의 Settings 옵션에 들어가서 option 후 FTK Imager의 접근을 항상 용이하게 하기 위해서

Access Control 에서 Remove Encryption 으로 암호화를 해제해주자

(그리고 이 Remove Encryption을 사용할 때는 해당 가상머신의 용량만큼의 추가 용량이 디스크에 있어야한다.)

이제 인식이 잘된다.

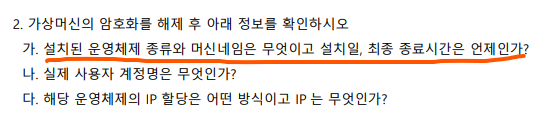

문제를 풀어보자.2번 문제 - 가. 설치된 운영체제 종류와 머신네임은 무엇이고 설치일, 최종 종료시간은 언제인가?

더보기가. 설치된 운영체제 종류와 머신네임은 무엇이고 설치일, 최종 종료시간은 언제인가?

굉장히 익숙하다. 이전에 풀었던 문제가 아주 잘 떠오른다.

요건 모두 레지스트리에서 찾아낼 수 있다.

어... 문제 푼지 꽤 되어서 레지스트리 파일 경로명 까먹었다.https://wintersnowaaa.tistory.com/17

디지털포렌식 2급 실기 (2018 모의 문제 풀이 - 2번 문제) [FTK Imager]

다시 돌아와서 2번 문제를 풀어봐야한다.2-1번 문제더보기2-1번의 문제는 SHA1 값이 98debd6a350baccb3e25fc7c2cd5de5ea09a7488 인 파일을 찾고 파일명, 크기, 시간 정보를 구해야한다.비트낭님께서는 Encase의

wintersnowaaa.tistory.com

2-2번 문제에 있다.

Windows\System32\config\SOFTWARE 에서는 운영체제 설치 날짜와 운영체제 종류를 알아낼 수 있다.

이 파일을 레지스트리 분석 도구로 열어보자.

나는 Rega 로 봐야지.

사실 Rega 에 Windows\System32\config\SOFTWARE 를 넣으면 알아서 윈도우 설치 정보에 관한 내용 분석을 해주지만, 이 정보들의 근거를 알아내기 위해서 레지스트리 경로명을 적자면,

HKLM\SOFTWARE\Microsoft/Windows NT\CurrnetVersion 에서 하위 키들의 값들을 찾아보면 된다.설치된 운영체제 : Windows 10 Pro

설치일 : 2024-06-23 14:22:03 (UTC +09:00)이제 남은건 머신네임과 최종 종료시간이다.

https://wintersnowaaa.tistory.com/28디지털포렌식 2급 실기 (2022 모의 문제 풀이 - 1, 2-1번 문제) [FTK Imager]

일단 시나리오부터 봐보자.제품 설계도면이 유출되었다.사내에서 공용으로 쓰는 인터넷망과 연결된 PC로 유출됨.그 중 2023년 상반기 제품 도면 파일이 유출일단 찾아낸 내용은1. 이메일을 통해

wintersnowaaa.tistory.com

2-1-4 번 문제에서 찾을 수 있었다.

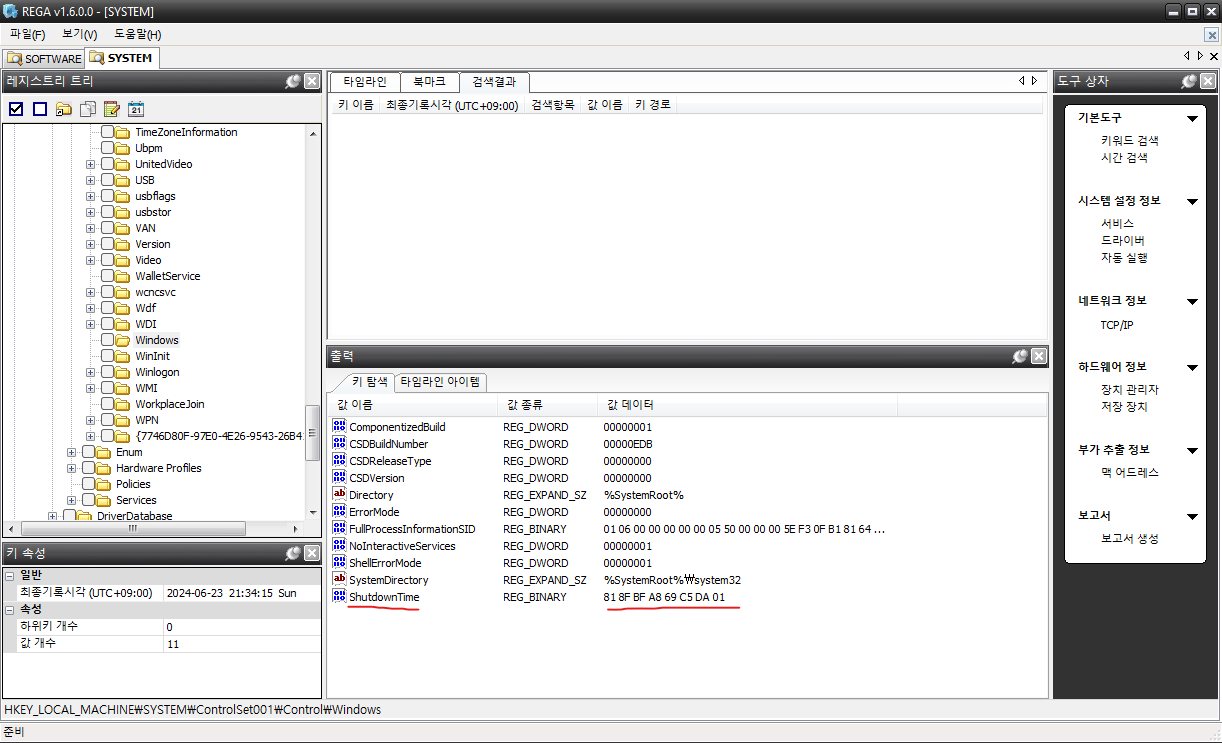

일단 이 문제는 SYSTEM 파일을 추출해야한다.

Windows\system32\config\SYSTEM 이다.

이 레지스트리의 경우도 HKLM을 통해서 알아내는데,

예전에 정리해야지 정리해야지 생각만하다가 미루던 루트 하위 레지스트리들의 경로명을 이제 어느 정도 부분적으로 유추가 된다.Windows\system32\config\ 아래에 있는 레지스트리 파일들은 HKLM 에 속한다.

일단 첫번째로 최종 종료시간의 레지스트리를 찾아보자.

SYSTEM 레지스트리 파일을 export 하여 Rega로 열었다.

최종 종료시간은 HKLM\SYSTEM\ControlSet001\Control\Windows 하위 키로 ShutdownTime 이 바이너리 타입으로 존재한다.

Dcode 를 사용할 차례이다.

최종 종료시간 : 2024-06-23 21:34:15 (+09:00 UTC 기준)

이제 마지막으로 머신네임인데 이게 뭐지 싶었는데, 알고보니까

Windows 에서 사용하는 컴퓨터 이름을 말하는 거였다.이것 또한 이전에 규빈님이 추천해주신 윈도우 디지털 포렌식 완벽 활용서 카테고리에서 공부한 기억이 있다.

https://wintersnowaaa.tistory.com/34

윈도우 포렌식 실전 (1) - 사용자 환경 분석 (윈도우 운영체제의 설치에 관한 정보 분석)

해당 책에 관한 제대로된 포스팅 시작이다.일단 이번 포스팅은 윈도우 운영체제의 설치가 이뤄졌을 경우에 남는 흔적에 대한 정보들을 찾아낸다.이번에 공부하면서 레지스트리와 하이브파일,

wintersnowaaa.tistory.com

이것 또한 HKLM\SYSTEM에 존재했군

경로명은 HKLM\SYSTEM\ControlSet001\Service\Tcpip\Parameters 에서 Hostname 키 값이다.

머신네임 : DESKTOP-MJ5P95F

정리하자면

설치된 운영체제 : Windows 10 Pro

설치일 : 2024-06-23 14:22:03 (UTC +09:00)

최종 종료시간 : 2024-06-23 21:34:15 (+09:00 UTC 기준)

머신네임 : DESKTOP-MJ5P95F2번 문제 - 나. 실제 사용자 계정명은 무엇인가?

더보기요것 또한 지난번에 윈도우 디지털 포렌식 완벽 활용서 포스팅에서 다룬적이 있다.

어제 지하철에서 내가 정리한 글을 다시 읽어보면 머릿속에 담았는데,

일단 HKLM의 SAM 레지스트리 경로에 사용자에 관한 분석 정보가 있다.https://wintersnowaaa.tistory.com/36

윈도우 포렌식 실전 (3) - 사용자 환경 분석 (컴퓨터의 주된 사용자에 관한 분석)

이전까지 찾아본 흔적들은 디스크의 위치, 컴퓨터 이름, 운영체제 설치날짜, 버전등과 같은 정보들로주로 운영체제 설치 이후의 주된 사용자 (용의자)의 흔적과는 어느정도 거리가 있는 단서들

wintersnowaaa.tistory.com

0번 항목이다.

앞서 말한 것처럼 HKLM은 Windows\System32\config 에 위치하고 사용자에 관한 내용은 SAM 레지스트리 파일에 존재하므로 추출해서 Rega로 분석해보자.

(그냥 Users 하위에 있는 사용자들을 적어내면 되는게 아니냐고 할 수도 있는데, 문제에서 사용자 디렉토리를 부분적으로 삭제하거나, Default 사용자들과 이름을 같게 만들거나 등의 이유에 의해서 이렇게 확실하게 짚고 넘어가는게 좋을듯하다.)

export하고 Rega로 ㄱㄱ

로그인 횟수도 있지만 이것으로 확정하는건 재미없으니까 레지스트리 경로명은 HKLM\SAM\SAM\Domains\Account\Users 의 하위 키들이다.

아래보면 0x1F4, 0x1F5, 0x1F7, 0x1F8, 0x1F9, 0x3E9 가 있고

HKLM\SAM\SAM\Domains\Account\Users\name 하위에는 Administrator, DefaultAccout, Fuest, WDAGUtiltiyAccount 와 같은 Windows 설치시 자동으로 생성되는 계정과 web-bit 처럼 사용자 계정이 존재한다.위의 링크에서도 설명했지만, 0x1F4, 0x1F5와 같은 값들은 Windows 계정들마다 할당되는 SID 의 가장 끝부분이 RID 값을 16진수로 표현한 것이다.

그리고 중요한건 RID 값에 따른 패턴이 존재한다.RID 값이 500번부터 501,502... 순으로는 Windows 설치시 자동으로 생성되는 계정의 RID 값이고,

1000번부터 1001,1002... 순으로는 사용자 생성 계정의 RID 값이다.

그래서 문제의 0x1F4~1F8의 계정들은 Windows 기본 생성 계정들이다.

그리고 0x3E9은 사용자 생성 계정이다.

이에 대한 값을 매칭해보는 것 또한 아까 위에 올린 글에 작성해놓았다.저 RID 값이 적힌 키의 하위 키값으로 V키가 있다.

https://wintersnowaaa.tistory.com/36

윈도우 포렌식 실전 (3) - 사용자 환경 분석 (컴퓨터의 주된 사용자에 관한 분석)

이전까지 찾아본 흔적들은 디스크의 위치, 컴퓨터 이름, 운영체제 설치날짜, 버전등과 같은 정보들로주로 운영체제 설치 이후의 주된 사용자 (용의자)의 흔적과는 어느정도 거리가 있는 단서들

wintersnowaaa.tistory.com

6번 항목에 설명이 자세히 적혀있다.

V 키는 Variable 로 유동적으로 변할 수 있는 계정의 정보들을 담고 있다.

그 정보들 중에 하나가 이름이다.V 키를 확인해볼건데 사용자 계정인 0x3E9 의 V 키 값을 확인해보면

계정의 이름이 적혀있다.

나. 실제 사용자 계정명은 무엇인가? : web-bit

(추가적으로 설명하자면, RID 키들 중에 0x3E8이 삭제 되었음을 알 수 있다. 그리고 우리가 구한 0x3E9를 실제 사용자 계정으로 특정했는데, RID 값의 순서를 통해서 web-bit(0x3E9)는 2번째로 만들어진 사용자 계정임을 알 수 있다.)

2번 문제 - 다. 해당 운영체제의 IP 할당은 어떤 방식이고 IP는 무엇인가?

더보기이거...지난번에 나왔던 문제였는데 제대로 적지 못했다.

이제부터 해당 PC의 IP를 구하라고하면 웬만해서는 이 레지스트리 값을 기반으로 낼거다.

앞의 가. 번 문제에서 컴퓨터 이름과 마지막 종료 시각쪽인 HKLM\SYSTEM 에 존재한다.

HKLM\SYSTEM\ControlSet001\Services\Tcpip\Parameters 의 키에 컴퓨터 이름이 존재했다.

좀 더 들어가서

HKLM\SYSTEM\ControlSet001\Services\Tcpip\Parameters\Interfaces 아래에는 네트워크 인터페이스에 대한 정보들이 존재한다.

저 3개 중에 가운데의 네트워크 인터페이스 정보만 제대로된 정보가 살아있다.

나머지는 아마 루프를 위하거나 호스트와 같은 할당되는 ip가 아니라서 값이 제대로 존재하지 않는 듯하다.

쨋든 해당 네트워크 인터페이스를 확인해보면

DhcpIPAddress 키 값이 존재한다. 이게 정답이다.

긜고 아래에보면 DhcpNameServer 키 값은 개인 노드인 pc가 아닌 ap 같은 ip 할당을 위한 서버의 ip 값인듯하다.다. 해당 운영체제의 IP 할당은 어떤 방식이고 IP 는 무엇인가? : DHCP / 192.168.126.133

(여기까지 찾아낸 답들을 비트낭님께서는 Rega로 쉽게 찾아내셨지만, 모든 도구가 탐색율이 100프로도 아니기도하고, 기본적으로 이러한 경로들을 알아야지 도구들이 어디의 값들을 근거로 표기해주는지 파악이 되기 때문에 도구 의존을 줄이고 이렇게 푸는게 머릿속에 더 잘 남는다고 생각합니다.

그리고 지금 디포2급은 현장의 노트북으로 정해진 도구들만 사용할 수 있기 때문에 이렇게 공부하셔야지 꼼꼼하게 다 찾아낼 수 있습니다. 번거롭더라도 화이팅입니다.)'포렌식 통합 > 디지털 포렌식 전문가 2급' 카테고리의 다른 글

디지털포렌식 2급 실기 시나리오 관련 문제 (2024 모의 문제 풀이 - 3번 문제) [FTK Imager] (3) 2024.11.06 디지털포렌식 2급 실기 시나리오 관련 문제 (2024 모의 문제 풀이 - 1,2번 문제) [FTK Imager] (3) 2024.11.06 디지털포렌식 2급 실기 정리 (0) 2024.06.27 디지털포렌식 2급 실기 (2022 모의 문제 풀이 - 1,2-2번 문제) [FTK Imager] (0) 2024.06.26 디지털포렌식 2급 실기 (2022 모의 문제 풀이 - 1, 2-1번 문제) [FTK Imager] (1) 2024.06.25