wintersnowaAa

디지털포렌식 2급 실기 (2020 모의 문제 풀이 - 4,5,6,7번 문제) [FTK Imager] 본문

디지털포렌식 2급 실기 (2020 모의 문제 풀이 - 4,5,6,7번 문제) [FTK Imager]

wintersnowaAa 2024. 6. 21. 20:57머리가 아프다.

어째 문제를 반복할 수록 더 어려워지는 기분이다.

새로운 유형의 단서들이 늘어가는 것 같다...

5번 문제

이전까지 3번 문제에서 구하지 못한게 너무 많아서

너무나도 어렵다.

그래서 풀이를 조금 보았는데

풀이를 보더라도

내가 만약에 풀이를 보지않았더라면

평생 찾아도 못 찾을 정도로 탐색 능력이 없었다.

비트낭님께서는 encase의 bad signature 표시해주는 기능을 통해서 훼손된 시그니처를 갖는 파일을 찾아내어서

단서를 분석했는데,

일단 나는 encase를 사용할 수 없고, autopsy에서는 Extention Mismatch Detected 카테고리에서도 훼손된 시그니처 값이 있는 파일을 찾아내줄 수 없다.

심지어 증거의 시작점이 되는 파일은 jpg 파일이였는데 해당 파일이 있는 폴더에는 jpg 파일이 600개 정도나 함께 있어서

600개를 전부 다 hex을 보기에는 무리가 있었다.

그나마 시작 단서 파일의 차별점이라면 동그라미 쳐놓은

S라는 표시인다

(S)core indicates whether the item is interesting or notable 으로

주의있게 봐야하는 파일인지를 autopsy에서 표시해준 것이다.

Pictures 폴더 내에서 유일하게 37554.jpg만이 저 표시가 있었으며, 수정된 시간이 달랐다.

이를 통해서 알아내는 것이 가능하긴하겠으나 꽤나 어려울듯하다.

어찌되었든!!

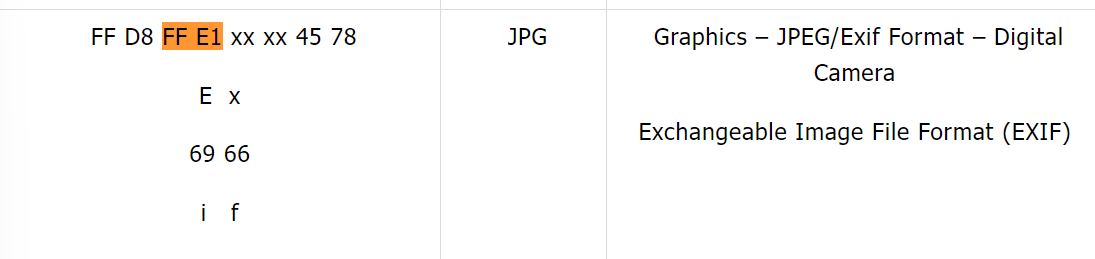

jpg파일의 시그니처는

http://forensic-proof.com/archives/300

파일 시그니처 모음 (Common File Signatures) | FORENSIC-PROOF

forensic-proof.com

앞의 2바이트 0xFF D8을 채워주면 된다.

해당 파일을 Export하고 HxD로 복구하여서 열어보자.

요렇게 복구해주고 열어보면

요런 파일이 나온다.

4번 문제

근데 추가적으로 더 찾아야할 것 같다...

일단 키워드 검색도 해봐야한다... 이번문제도 풀이를 보게 생겼네...

저 지령서에 나와있는 키워드를 대충 넣어서 검색해보자.

계속 뭔지 모르고 썼는데,

Keyword Search에서 OCR을 사용한다는 뜻이 이미지 내의 텍스트를 인식하게 해준다는 것이였다.

이거도 꽤나 유용하게 쓸라면 쓸 수 있을듯하다.

키워드 검색 돌리는데 키워드도 많고, 이번 문제 꽤나 이미지 크기가 커서 검색이 엄청 걸린다....

시험장 PC에서 이거 돌릴 수 있으려나 불안하다.

30분 이상만 소요 안되면 되는데....

일단 의심되는 파일을 2개 찾았다.

해당 파일을 열어보자.

계획서는 파일이 손상되어있는듯하다.

작전 계획서는 잘 보인다.

일단 앞의 계획서를 복구하고 분석해보자.

이상하다 시그니처값은 정상이다.

왜일까 고민하다가 비트낭님 풀이를 보아하니

docx, pptx 같은 x로 끝나는 ms 오피스 파일은 zip과 같은 시그니처를 갖고, 구조가 비슷하다.

하지만 이전에 규빈님께서 알려주신 구조의 다름을 파악하는 단서 중 하나가

rel과 같은 오피스 파일에서 파일구조에 꼭 들어가는 이름이 인근에 보인다는 것이다.

근데 .docx 문자열이 있는 것으로 보아 docx 파일이 맞는 것 같은데 왜 열리지 않을까

일단 열어보자...

엥 작전 계획서다

autopsy에서 찾은 작전 계획서랑 계획서에서 뽑아낸 작전 계획서가 같은 파일인듯하다.

이게 같은지 확인하기 위해서 해시값을 비교해보자.

같다...그러면 그냥 계획서는 상관이 없고, 작전 계획서만 신경쓰면된다.

남은건 이제 연락처를 찾아내는 것이다.

키워드로 연락(12), 연락처(8) 이다.

일단 연락처 키워드로 검색된 파일만 찾아보자.

6번 문제

의심가는 파일이 없다...

풀이 보기 싫은데 봐야겠다...

의심이 가는 폴더가 하나 있었다.

Secret이라는 폴더인데, 여기에 친구.jpg라는 파일이 하나가 있다.

hex을 보면 FF D8 로 시작하고 파일의 내용이 크게 이상해보이진 않는다.

풀이 더 보니까 이거... 스테가노그래피이다.

이전 2019 문제에서 배운 것처럼 jpg 파일은 FF D8 로 시작해서 FF D9 로 끝난다.

hex값 FF D9를 검색하고 이후에 FF D8 로 시작하고 FF D9로 끝나는 부분이 더 있으면 스테가노그래피라고 의심해볼만하다.

FF D9로 끝나고 FF D8로 시작하는 부분이 나타났다.

그러면 이후에 FF D9가 또 나타나려나.

제일 마지막이네.

앞의 부분을 지우고 뒷부분만 살려서 열어보자.

연락망이 나온다.

이거는 앞에 말한 OCR을 통해서도 찾아낼 수가 없는 문제였다.

그리고 애초에 OCR에서 기본 디코딩 값이 라틴어-영어여서 한글은 이미지 내에서도 구분 못할듯하다.

스테가노그래피여서 autopsy가 인식도 못할 것이고....

7번 문제

이번에는 주변 촬영한 증거를 찾아야한다.

거기에 추가적으로 기기의 정보, 위치 정보를 찾아야한다.

음... 생각해보면 그나마 의심할만한건 접속된 기기가 무엇들이였는지를 알아보면 될듯하다.

이전에 있었던 Rega를 통해서 레지스트리 분석하는 것이 자연스러울듯하다.

근데 SYSTEM, 혹은 SOFTWARE 키워드 검색해도 뭔가 나오질 않는다

애초에 OS 관련 아티팩트도 autopsy에서 나오질 않았다.

비트낭님께서 풀이한 방법은

X-ways 에서 제공하는 WinHex를 통해 카빙기법을 이용하여 데이터를 복구하는 방향으로 하셨다.

풀이에서는 카빙 기법을 이용하여서 푸는 방법을 2가지의 도구로 가능하다고 하셨는데,

Encase와 WinHex이다.

둘 다 상용프로그램이라서 라이센스가 있어야한다고하셨지만,

내 기억으로 WinHex는 최근에도 뭐 공부하다가 사용해보려했던 기억이 있어서 다시 찾아보았다.

그랬더니 지금은 상용이 아니라 무료로 제공되는듯하다.

.

.

.

.

아 이 문제는 보류다...

문제가 2개가 더 생겼다.

일단 한국포렌식학회에서 이번에 22회부터 사용하게끔하는 도구 목록에 WinHex가 없다.

그리고 Winhex 저 파일은 평가판이다.

라이선스가 있어야지 200KB 이상의 파일을 사용할 수 있다.

그래서 디스크 이미지 파일은 카빙 복구가 안된다....

'포렌식 통합 > 디지털 포렌식 전문가 2급' 카테고리의 다른 글

| 디지털포렌식 2급 실기 (2022 모의 문제 풀이 - 1,2-2번 문제) [FTK Imager] (0) | 2024.06.26 |

|---|---|

| 디지털포렌식 2급 실기 (2022 모의 문제 풀이 - 1, 2-1번 문제) [FTK Imager] (1) | 2024.06.25 |

| 디지털포렌식 2급 실기 (2020 모의 문제 풀이 - 2번 문제) [FTK Imager] (1) | 2024.06.19 |

| 디지털포렌식 2급 실기 (2020 모의 문제 풀이 - 1번 문제) [FTK Imager] (2) | 2024.06.19 |

| 디지털포렌식 2급 실기 (2019 모의 문제 풀이 - 3,4번 문제) [FTK Imager] (2) | 2024.06.17 |