wintersnowaAa

디지털포렌식 2급 실기 (2019 모의 문제 풀이 - 3,4번 문제) [FTK Imager] 본문

디지털포렌식 2급 실기 (2019 모의 문제 풀이 - 3,4번 문제) [FTK Imager]

wintersnowaAa 2024. 6. 17. 22:383번 문제

안티포렌식 기법이 적용된 파일들을 분석해야한다.

일단 안티포렌식 기법이 적용된 파일들을 찾아야하는데,

가장 먼저 생각이 드는 것은 확장와 시그니처가 일치하지 않는 파일이다.

이 파일들을 모두 확인해보면,

Zond:Identifier로 ADS에 사용되는 파일들은 제외하고 찾아보면,

이전에 봤던 그 파일들이다.

여기서 조금 신경쓰이는 부분이

시나리오에서 요구하는 주요 증거들을 찾으라는 것이다.

결국엔 킹유출이 디자인을 유출한 증거를 찾아야한다.

일단 d2793e98fd7b0e49b9d62797061199ed 의 내용을 autospy로 확인해보면

몇가지 키워드가 나온다.

일단 스테가노그래피 기법이 들어간 것 같고,

몇가지 파일 이름들이 나온다

Decode.exe.lnk

Decode.exe

Best.docx

Best.docx.lnk 등

일단 이 파일은 pk 파일이므로 zip 확장자로 바꾼 후에 열어보면,

내부의 thumbnail.jpeg의 파일을 열어보면 화질이 너무 안좋아서 확인을 못했는데

압축파일을 텍스트로 볼 때 나온 표이다.

| 가 | 나 | 다 | 라 | 마 | 바 | 사 | |

| A | 6자리 | 로 | MD5 | Dcode.exe | 뒤 | 의 | 파일크기 |

| B | d1d3a12062725e2881fe1fa9fe32c638 | 을 | 물리적 크기 |

메일주소 | BEST.docx | 숨겨진 | 5자리 |

| C | 파일의 | SHA1 | 인 | 스테가노그래피 | 2자리 | 앞 | 오징어 구이 |

| D | 사람 | 첨부파일 | 사주한 | 마지막 | 해시값 | Dcode.exe.lnk | fff40598a797961c0e270ccb5008a969 |

| E | 이 | BEST.docx.lnk | FAT32 | 푸터 | 시그니처 | 유출한 | 메일 |

| F | ef77c8e70bf03c4201e96551f0e12974 | 7자리 | 헤더 | 대상파일의 | 논리적 크기 | 기술유출 | NTFS |

이렇게인데...뭔가 찾아보면 나오려나

해당파일의 내부구조에 ppt라고 적혀있는 디렉토리가 있어서 확장자를 ppt로 바꾸어서 열어보면 ppt파일로도 열린다.

원래는 ppt파일인듯하다.

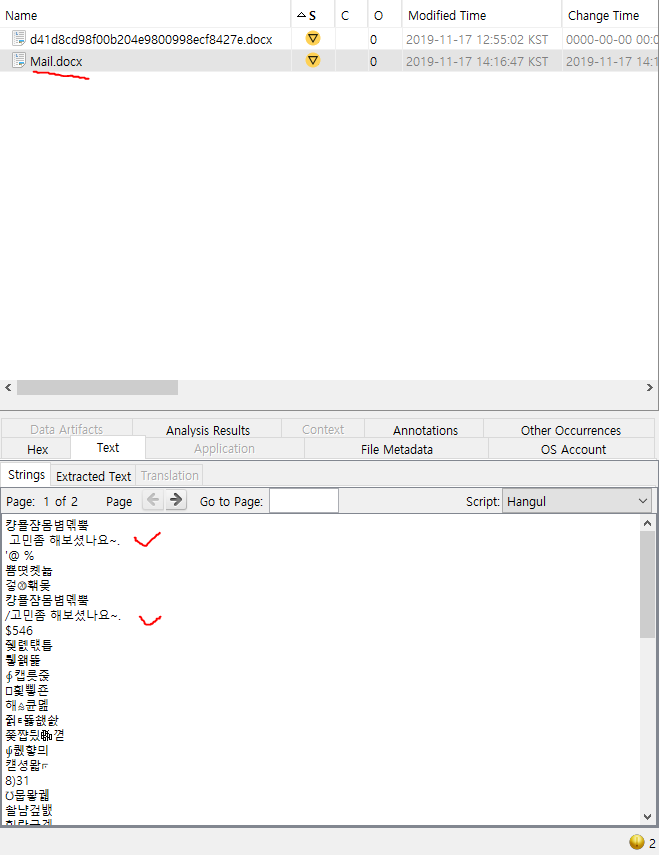

이것저것 디스크 구조를 탐색하다가 Mail.docx를 찾았다.

일단 문자열 형태로 미리 보기를 해봤는데

이거 원래는 pk로 압축파일인데 docx로 확장자가 바뀐듯하다.

export하고 압축해제를 해보자(근데 file extension mismatch 카테고리에는 이 파일이 없었는데 왜 안나왔었지?)

매우 수상하다.

비밀번호가 걸려있다.

3번째 파티션에 있는 KDIWPASFPSDLFQKEJRL머시기하는 이 파일 또한 압축파일인데 이 내부에 password.txt라는 파일을 갖고 있다 이것도 export해서 분석해보자.

이것도 비밀번호가 걸려있다....

규빈님께 물어보니까 autopsy에는 훼손된 시그니처를 찾아내주는 기능은 autopsy에 없다고하신다.

그래서 encase를 사용하지 않는다면 일일이 파일의 바이트 값들을 훑어보다가 이상한 점을 눈치채고

안티포렌식이 적용된 흔적을 찾아내야한다고 하셨다...

너무 어려워서 비트낭님의 풀이를 봤다.

정답은 이 파일이였다.

해당 파일은 docx 파일인데 docx파일은 시그니처 값이 0x50 4b 03 04 으로 zip과 같아야한다.

규빈님께서 정답을 알려주셨다.

정말 슬프게도 Autopsy에서는 파일시그니처가 훼손되어서 시그니처 인식이 안되면

Extension Mismatch Detected 카테고리에 표시가 되질 않는듯하다.

A 확장자 - B 시그니처 (표시됨)

A 확장자 - A 시그니처가 손상됨 (표시안됨)

이런식으로....

그래서 일일이 파일들을 훑어보다가 0x00 00 03 04 인 시그니처 값을 보고 0x50 4b 03 04 으로 복구해야한다는 느낌이 바로 들어야한다는 것이다.

나는 아직 경험이 부족한가보다.

해당 파일을 export해서 복구해주자.

50 4b 값을 넣어주고 저장해서 열어보자

뭐가 안보인다.

메일 사진을 치우니

뭔가 보인다.

전체선택하여 색을 잘 보이게 바꿔주면 메일 암호가 나온다.

이거 분명히 위에서 나온 2개의 압축파일 비밀번호 중 하나이다.

KDIWPASFPSDLFQKEJRLDFLSJLFAASL.zip과 Mail.zip 중 그래도 Mail.zip이 더 적합할듯하여서 여기에 넣어보자.

오 된다.

해당 이메일 파일과 txt 파일을 확인해보자.

찾았따. 이중에 msg 메일 파일에 첨부 파일이 있다.

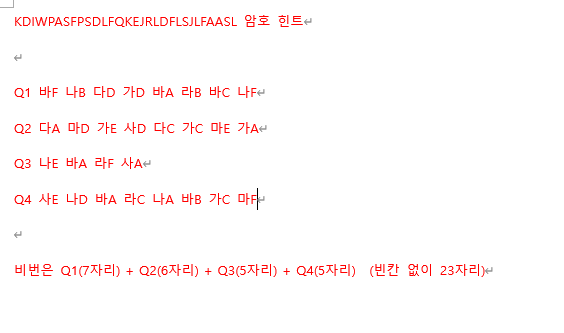

password힌트.docx가 있는데 이걸 확인해보자.

아까랑 비슷한 느낌이다. 잘 보이는 색으로 바꿔보자.

나머지 남은 비밀번호가 있는 KDIWPASFPSDLFQKEJRLDFLSJLFAASL.zip 의 암호에 대한 힌트구나

바F 나B 다D 바A 등 이렇게 나와있는 것을 보니 앞에서 구한 표를 이용하면 될듯하다.

Q1 기술유출 을 사주한 사람 의 메일주소 앞 7자리

Q2 MD5 해시값 이 fff40598a797961c0e270ccb5008a969 인 파일의 시그니처 6자리

Q3 BEST.docx.lnk 의 대상파일의 파일크기

Q4 메일 첨부파일 의 스테가노그라피 로 숨겨진 파일의 논리적 크기

일단 Q1은 bitnang

Q2는 금방 찾는다. 이전에 뽑아놓은 해시값 목록을 통해서 찾으면 된다.

전.png의 시그니처 6자리는

89504E

Q3 BEST.docx.lnk 의 대상파일의 크기는 linkparser로 확인하면된다.

BEST로 키워드 검색 후 해당 파일을 export하고 linkparser로 분석하면

Q3은 12397

이제 남은 마지막 Q4는 메일첨부파일의 스테가노그래피 파일의 논리적 크기인데

txt 파일을 보면 첨부파일이 오징어구이.jpg라고 나온다.

오징어파일.jpg를 export하고 HxD로 열어보자.

오징어구이는 zip파일로 나왔으니까 압축해제하여 나왔던 2가지 파일 중 하나에 스테가노그래피 기법이 적용된듯하다.

https://sh1r0hacker.tistory.com/90

헤더/푸터 시그니처 (JPEG, GIF, PNG, PDF, ZIP, ALZ, RAR)

CTF에 주로 출제되는 파일들의 헤더시그니처 PNG JPG BMP : 42 4D PDF : 25 50 44 46 GIF : 47 49 46 38 WAV : 52 49 46 46 ZIP : 50 4B 03 04 PPTX (MS Office 2007) : 50 4B 03 04 14 00 06 00 MP3 : 49 44 33 < 파일 시그니처 모음 사이트 > f

sh1r0hacker.tistory.com

JPG 파일은 FF D9로 끝나야한다.

오구라는 사진은 ff d9로 끝나지만,

디자인1이라는 사진은 끝이 다르게 끝난다.

그러면 뒤에 파일은 스테가노그래피가 적용된 파일이라는 뜻이다.

ff d9 를 검색해서 어디서부터 어디까지가 원본 파일이고 어디서부터 끝까지가 스테가노그래피가 적용된 파일인지 확인하자.

검색을 해보면

딱 하나 밖에 안나온다.

그리고 옆에 png 파일 시그니처가 보인다.

0x89 50 4e 47 0d 0a 1a 0a 헤더 시그니처이고,

0x49 45 4e 44 ae 42 60 82 푸터 시그니처가 마지막에 나오는 것까지 일치한다.

이를 복사하여 따로 파일을 저장하면된다.

복사한 후에

Q4로 저장해보자. 확장자는 png로 바꿔서 확인해보면될듯하다.

제대로 찾은듯하다.

속성으로 논리적 파일 크기만 찾으면된다.

디스크 할당 크기는 아니다.

파일의 크기이다.

Q4는 44469

종합해보면

Q1 + Q2 + Q3 + Q4 = bitnang89504E1239744469 이다.

내 기억으로 압축파일에 걸려있는 비밀번호는 대소문자를 구분안해서 그대로 넣어도 상관없는걸로 아는데.

와 됐다....

꽤 어려웠다 이번 문제는....

이 모든 것들이 증거물이다.... 다 첨부해야한다니... 힘드네.

d2793e98fd7b0e49b9d62797061199ed.pdf

오징어구이.jpg

Mail.docx

KDIWPASFPSDLFQKEJRL.zip

d41d8cd98f00b204e9800998ecf8427e.docx

password힌트.docx

를 증거물로 첨부하면된다.

4번 문제

계좌번호와 비밀번호는

이러하다...

'포렌식 통합 > 디지털 포렌식 전문가 2급' 카테고리의 다른 글

| 디지털포렌식 2급 실기 (2020 모의 문제 풀이 - 2번 문제) [FTK Imager] (0) | 2024.06.19 |

|---|---|

| 디지털포렌식 2급 실기 (2020 모의 문제 풀이 - 1번 문제) [FTK Imager] (0) | 2024.06.19 |

| 디지털포렌식 2급 실기 (2019 모의 문제 풀이 - 2번 문제) [FTK Imager] (0) | 2024.06.17 |

| 디지털포렌식 2급 실기 (2019 모의 문제 풀이 - 1번 문제) [FTK Imager] (1) | 2024.06.14 |

| 디지털포렌식 2급 실기 (2018 모의 문제 풀이 - 4번 문제) [FTK Imager] (0) | 2024.06.11 |