wintersnowaAa

디지털포렌식 2급 실기 (2018 모의 문제 풀이 - 3번 문제) [FTK Imager] 본문

디지털포렌식 2급 실기 (2018 모의 문제 풀이 - 3번 문제) [FTK Imager]

wintersnowaAa 2024. 6. 11. 20:21이번에는 3번 문제를 풀어야겠다.

3-1번 문제

내부자료를 외부로 유출한 파일(시나리오 원본)과 관련 파일을 찾고 증거의 속성을 기재하라.

이건 앞에 2-1번 문제에서 나온 명량.pdf에 대해서 말하는 것 같다.

근데 이것과 관련된 파일을 찾고 증거의 속성을 기재하라는 것은 USB 접속 로그 기록 같은 것을 말하는 것일까.

비트낭님께서 풀이하신 것을 보면, msg 파일 (메일 파일)을 확인하셨다.

디스크 브라우징쪽에서 File Types - By MIME Type - application - vnd.ms-outlook 을 통해서 메일을 확인하셨다.

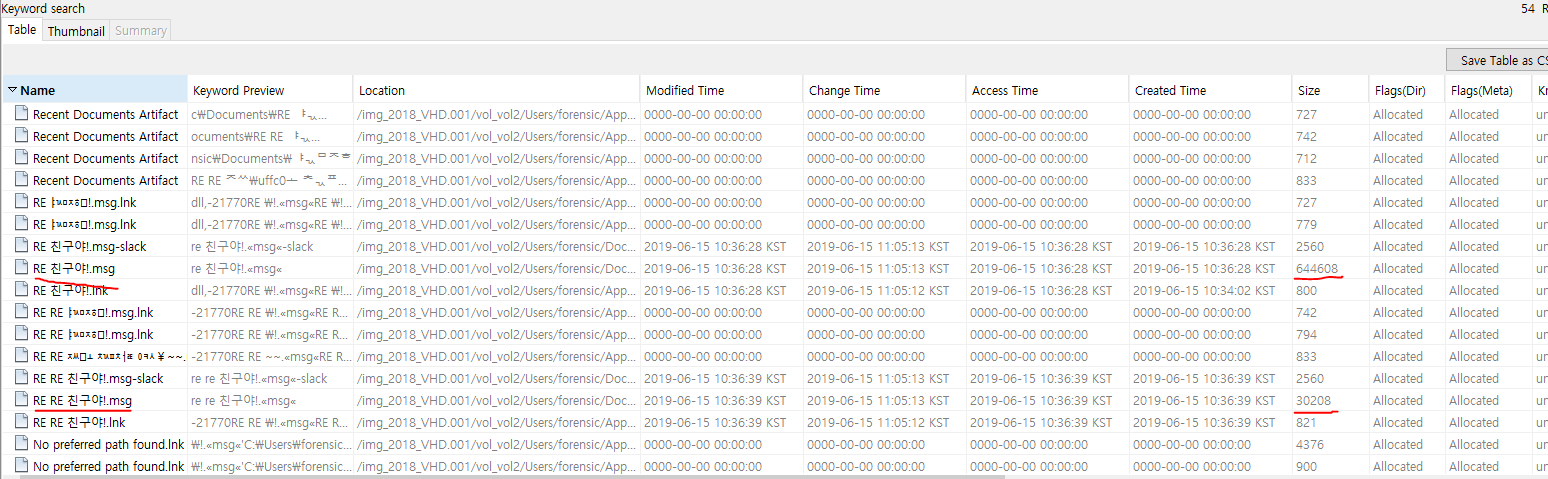

하지만 혹시 모르니 나는 키워드 검색을 통해서 찾아내보았다.

.msg 로 키워드를 검색해보면 많이 나오진 않는다.

대략 다 합쳐서 7일 파일들이 보인다.

이 중에 중요하다고 생각이 드는 .msg 파일만 고르면

친구야!.msg

RE 친구야!.msg

RE RE 친구야!.msg

3개가 나오게된다.

Text의 Extracted Text로 확인해보면 메일의 내용과

각종 메타데이터들을 통해 정보를 알 수 있다.

파일을 보아하니

throw@dreamwiz.com 이 forensic2level@gmail.com 에게 시나리오를 요구했고,

forensic2level@gmail.com은 파일을 보낸 것으로 보인다.

메일 내용에 비해서 두번째로 보낸

forensic2level@gmail.com 이 보낸 메일의 크기가 꽤 큰 것을 볼 수 있다.

메일에 파일을 첨부해서 보낸듯하다.

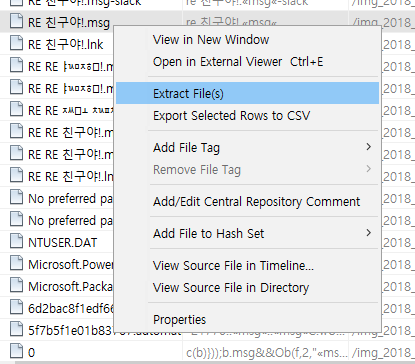

메일을 추출하고 이또한 zip 확장자로 바꾼 후에 추출해보자.

attach 폴더가 첨부파일과 관련된 폴더라고 한다.

용량이 가장 큰 파일이 아마도 유출된 시나리오로 예상된다.

이를 HxD로 열어서 헤더 시그니처 값을 확인해보자.

시그니처값이 PK 이면 대부분 압축파일이다.

압축파일은 여러가지 형태가 있지만, 대부분 PK 문자열을 갖고 있다.

http://forensic-proof.com/archives/300

proof 님의 포스팅에도 나와있듯이

zip 뿐만 아니라 DOCX ,PPTX, XLSX, JAR 등에도 적용된다.

확장자를 zip으로 만들어주고 압축을 풀어보려고하면, 비밀번호를 입력하라고하므로 이메일에서 나온 비번

369369를 입력해주면

압축해제가 된다.

문제 시나리오대로 유령(Phantom)의 시나리오가 유출되었음을 확인할 수 있다.

3-2번 문제

잠깐만... 앞에서 시나리오 원본을 친구에게 메일로 보낸 것을 알아내었는데,

원래 사건의 시나리오는 완성본의 일부를 캡처하여서 인터넷 커뮤니티 사이트에 올린 것을 통해 고소한 것인데...

그러면 해당 직원은 친구에게 시나리오를 보내고 친구에게 사이트에 일부만 찍어서 문의를 받아내는 방법에 대해 추천받았고, 그걸 그대로 이행했다는 것이구나.

그러면 유령(Phatom) 시나리오 유출을 결국 두 번이나 한거였구나.

그래서 친구에게 메일로 보낸 것과는 별개로 커뮤니티 사이트에 접근한 흔적을 주로 찾아야하는 것이였다.

이에 대한 유출된 캡처 파일은 2-1 파일에서 확인했었다.

명량.pdf 라는 파일명과 확장자를 가졌지만, 시그니처는 pk로 압축파일 형태였던 파일이다.

해당 파일을 export하고 확장자를 zip으로 바꾼 후에 압축해제하여 캡처된 이미지를 확인했었다 (2-1번 문제에서)

이제 남은건 인터넷 커뮤니티 사이트에 접근한 흔적을 찾는 것이다.

디포 전문가 2급 필기 범위에서 나왔던 웹브라우저 아티팩트는

일단 Chrome이랑 IE 였는데

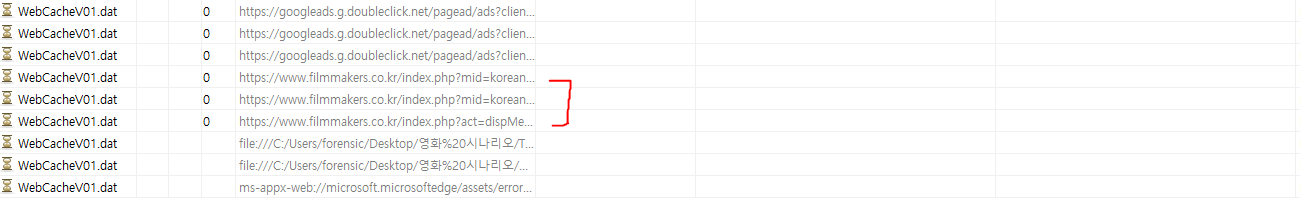

Autopsy에서 웹에 대한 파일 또한 카테고리화 해주었다.

Web Bookmarks 는 즐겨찾기 해놓은 사이트들이 나오고,

Web Cache 는 여러 사이트에서 사용하기 위해 저장해놓은 캐시값들이 저장되어있다.

Web Cookie 또한 비슷하게 여러 사이트에서 사용하기 위해서 존재하며,

Web Downloads 는 어떠한 파일을 언제, 어디서, 어느 경로에 다운로드 받았는지에 대한 정보가 있다.

Web History 는 사용자가 어느 사이트를 방문했는지에 대한 기록이 남아있다.

Web Search 는 사용자가 검색 엔진을 통해 어느 키워드로 검색을 하였는지에 대한 기록이 남아있다.

이것들 중 몇가지들은 모두 디포2급 시험에서 나와있던 예시들이였다.

이 중에 인터넷 커뮤니티 사이트에 접근한 흔적을 찾아라. 라고 했으니

Web History를 찾아봐야한다.

시나리오에서는 https://www.filmmakers.co.kr/koreanScreenplays 에 영화시나리오의 일부 캡처본이 유출되었다고 했으니 해당 링크에 관한 정보가 있는지 확인만 하면된다.

크롬과 IE 계열 브라우저의 기록이 둘 다 존재하지만, 이왕이면 응답받은 URL와 페이지 Title, 접근 시간이 있는 크롬 아티팩트를 기재하는게 더 좋을듯하다.

제일 좋은건 둘 다 기재하는 것이지만.

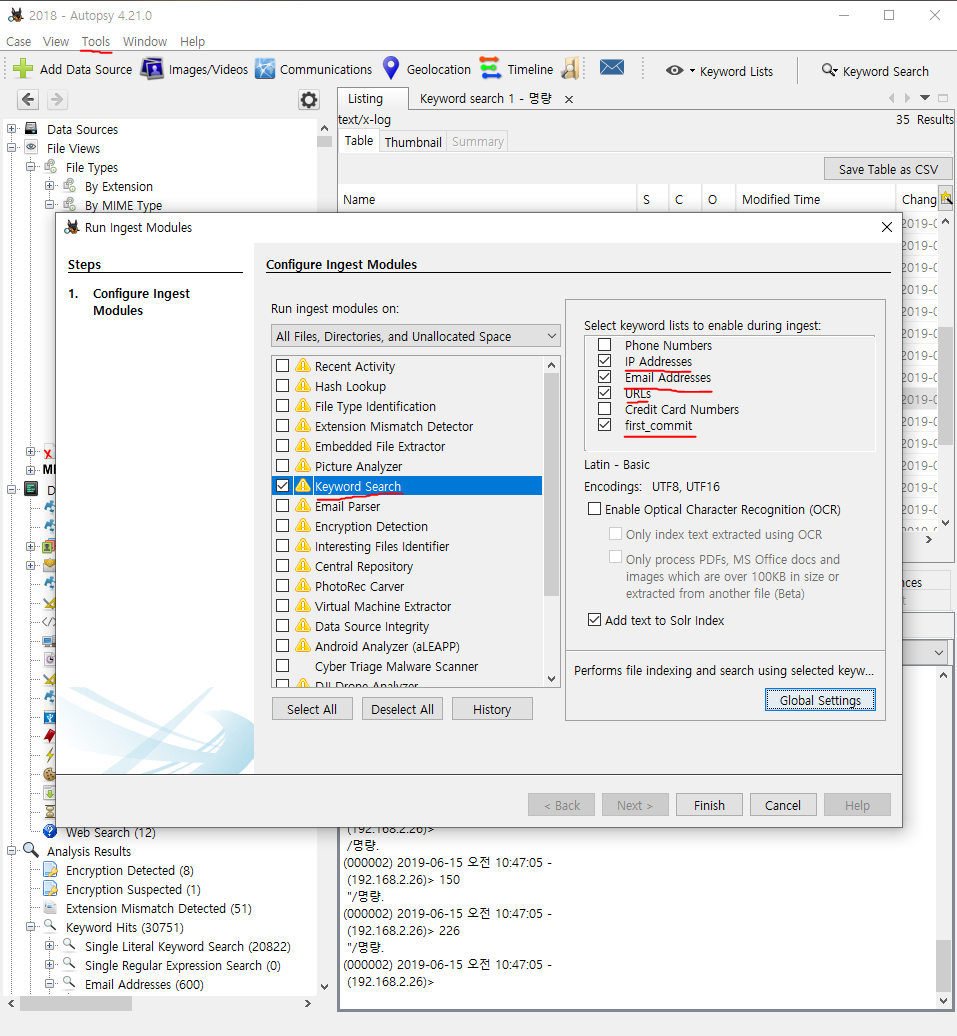

3-3번 문제

추가적으로 외부로 유출한 흔적을 찾아라.

이 문제를 어떻게 풀어야하지 생각을 했는데

아무리 생각해도 키워드 검색 말고는 뾰족한 수가 없어보였다.

Tools - Run Ingest Modules - 내 이미지

사용할 것은 Keyword Serach 만 일단 사용해보려고한다.

Global Settings 에서

대략적으로 관련된 문자들을 넣어보고 검색해보자.

first_commit 은 내가 설정한 검색값이고,

test는 비트낭님께서 설정한 검색값이다.

사실 추가적으로 외부로 유출한 흔적을 찾는데에는 증거로 쓰일만한 것인지 주관적인 판단하에 수집하는 것이라서

이정도의 키워드 검색에서 추려내어 시나리오의 수집을 진행하면 된다.

추가적으로 비트낭님께서 알려주신 것은

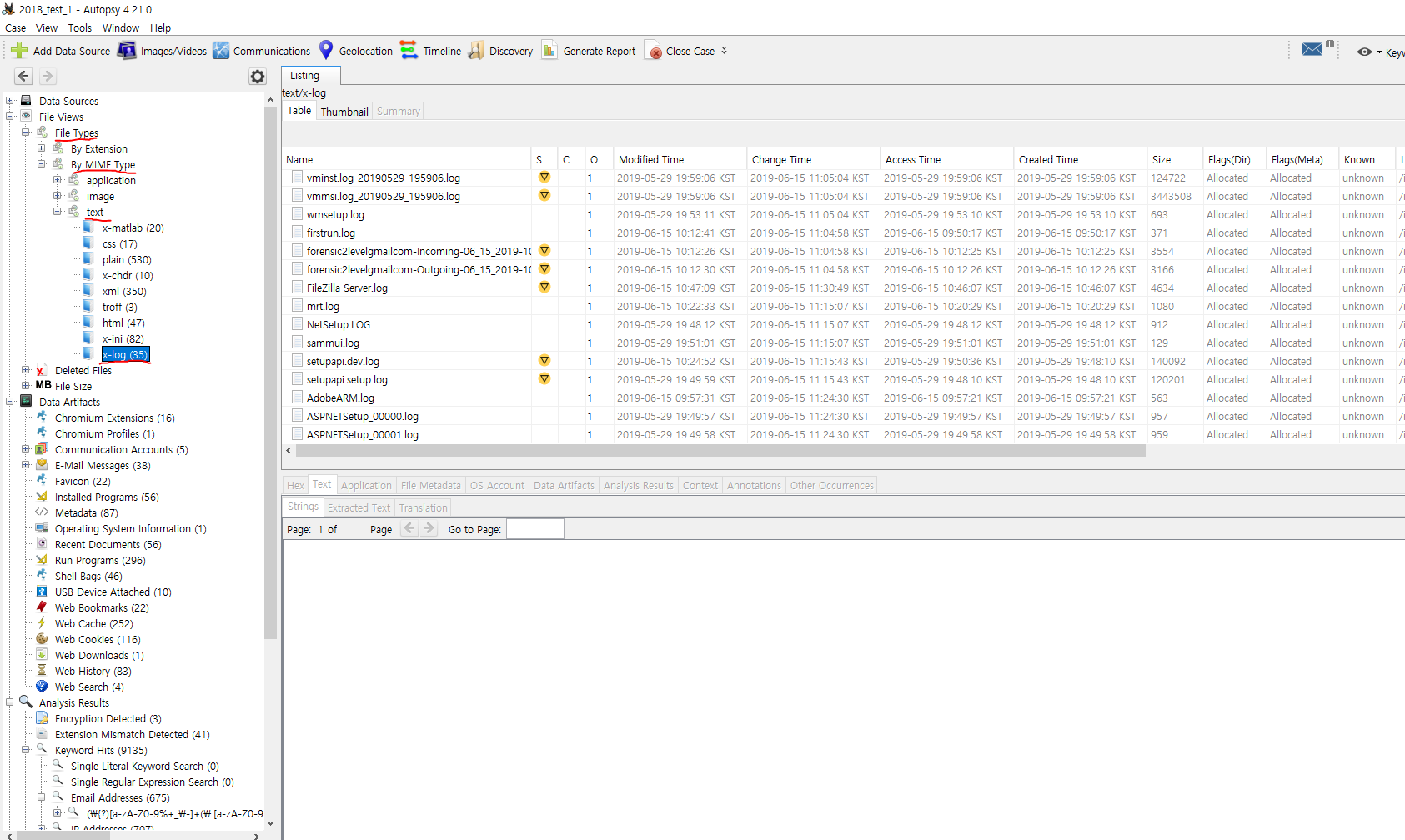

File Types - By MIME Type - text - x-log 에서 로그파일들을 확인하면된다.

(파일 내용에서 키워드 검색은 안해놓았으므로 키워드 검색과 일치한 파일은 없을 것이다.)

로그파일의 Filezilla server.log - Text - Strings 에서 Hangul로 설정하고 확인해보면

명량을 업로드한 흔적이 남아있다.

좀 어렵다.

시험에 출제될 수 있는 파일의 형식이 너무나도 많다.

CTF에서 문제 풀이를 하기 위해서 아티팩트 수집이 많아지는 것과 같은듯.

'포렌식 통합 > 디지털 포렌식 전문가 2급' 카테고리의 다른 글

| 디지털포렌식 2급 실기 (2019 모의 문제 풀이 - 2번 문제) [FTK Imager] (0) | 2024.06.17 |

|---|---|

| 디지털포렌식 2급 실기 (2019 모의 문제 풀이 - 1번 문제) [FTK Imager] (1) | 2024.06.14 |

| 디지털포렌식 2급 실기 (2018 모의 문제 풀이 - 4번 문제) [FTK Imager] (0) | 2024.06.11 |

| 디지털포렌식 2급 실기 (2018 모의 문제 풀이 - 2번 문제) [FTK Imager] (1) | 2024.06.04 |

| 디지털포렌식 2급 실기 (2018 모의 문제 풀이 - 1번 문제) [FTK Imager] (0) | 2024.05.23 |